「楽天市場】より会員個人情報を更新できませんでした(自動配信メール)」の件名で送られてくるフィッシング詐欺メール被害が増えています。

その内容と対処方法について解説します。

詐欺メールの情報

- 件名: 【楽天市場】より会員個人情報を更新できませんでした(自動配信メール)

- 差出人:Rakuten(もしくは楽天市場)

- 差出人のメールアドレス:myinfo@rakuten.co.jp

メールアドレスのドメインは、楽天市場のものをつかっています

このメールはフィッシング詐欺と呼ばれるメールなので、絶対にメール内のリンクをクリックしないで下さい

送信者を詐称した電子メールを送りつけたり、偽の電子メールから偽のホームページに接続させたりするなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出す行為のことを言います。

海外から送られている事が多く、メールの本文は日本語が不自然なので、落ち着いて読めばインチキメールだと分かる内容の事が多いです。

メール内容

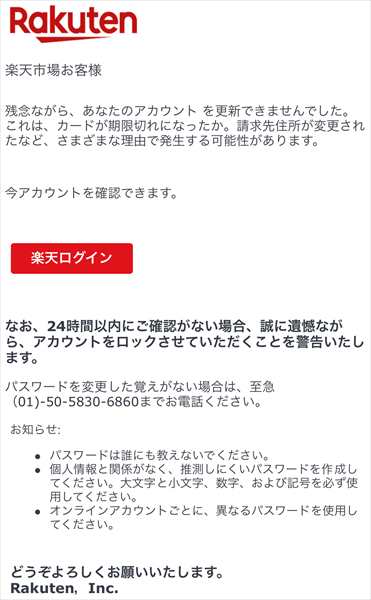

実際に送られているメールです▼

【件名】 【楽天市場】より会員個人情報を更新できませんでした(自動配信メール)

楽天市場お客様(Rakutenお客様の場合もあり)

残念ながら、あなたのアカウント を更新できませんでした。これは、カードが期限切れになったか。請求先住所が変更されたなど、さまざまな理由で発生する可能性があります。

今アカウントを確認できます。

楽天ログイン(ここにリンク)

なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします。

パスワードを変更した覚えがない場合は、至急(01)-50-5830-6860までお電話ください。

お知らせ:

パスワードは誰にも教えないでください。

個人情報と関係がなく、推測しにくいパスワードを作成してください。大文字と小文字、数字、および記号を必ず使用してください。

オンラインアカウントごとに、異なるパスワードを使用してください。

どうぞよろしくお願いいたします。

Rakuten,Inc.

フィッシング詐欺のメールとしてはシンプルで、ボロを出さないように短い文章でまとめられています。

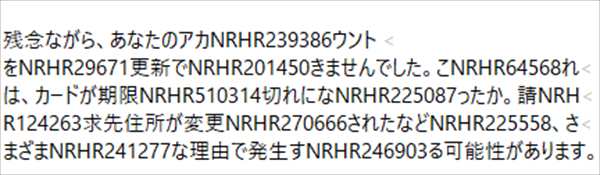

ちなみにテキストベースで届いたメールを閲覧すると、何故か文字間に不明なコードが埋め込まれていました▼

飛び先ページについて

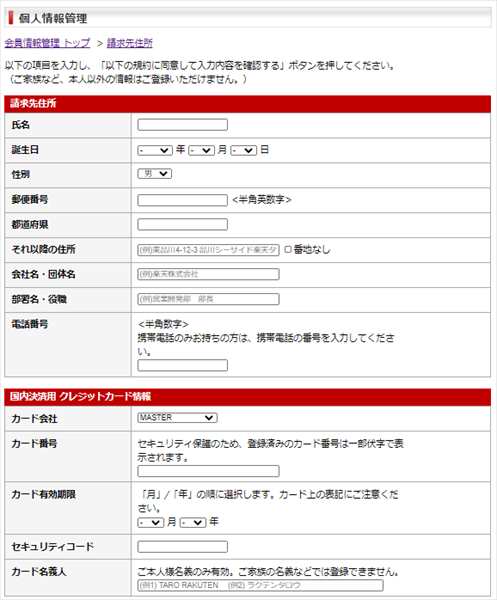

試しに飛び先ページを開いてみました。

メール内のリンクは全て同じ「https://aliyunparter.com/esgdge35ewe24ges2」へと飛ぶようになっていました。

クリックすると「https://aerhaer.ddfzhouyi.com/」の方へ転送されました(安全のためにURLを加工しています)

適当な情報でログインしてみると、エラー画面から個人情報を入力するフォームが現れました▼

個人情報に加えて、クレジットカードの情報まで細かく入力を求められます。

既にGoogle社の方にはフィッシング詐欺ページとして報告しました。

➡ Googleフィッシング詐欺報告ページ

Googleのブラックリストに登録されると、警告画面が表示されるようになりChromeブラウザでブロックされて開く事ができなくなります。

しかしながらフィッシング詐欺グループは、次々とドメインを変更しますので、ブラックリストに掲載前の新URLで届く可能性があります。

また古いパソコン(ブラウザ)をお使いの場合、フィルターでブロックする事ができない場合もあります。

フォームに入力してログインすると、楽天のアカウントが乗っ取られる恐れがあります。また今回の詐欺メールでは、支払い用のクレジットカードの情報の入力を求めています。カード情報を入力してしまうと、不正使用・送金される恐れがあります。

決してログイン・情報の入力をしないようにして下さい

迷惑メールの送り主

メールのヘッダー情報から送信元をチェックしてみました。

ドメイン・サーバー会社

- メールアドレス:myinfo@rakuten.co.jp

- Return-Path: <myinfo@rakuten.co.jp>

- Received: dallas-tx-datacenter.serverpoint.com (HELO mail0.tianxia2009.com) (64.235.35.108)

- 文字コード: UTF-8(UNICODE)

- Date: Wed, 9 Dec 2020 18:52:22 +000

メールアドレスと返信先Return-Path(エラーメール含む)は、楽天で使われているものを使っています。

メールサーバーで使っているドメイン「tianxia2009.com」(64.235.35.108)の所有者を調べてみました。

Whoisの登録情報ではVeriSignグローバルレジストリサービスを使って、xinnetという中国のサーバー会社で管理しているドメインでした。IPアドレスは、ネバダ州のラスベガスのものです。

フィッシング詐欺で使っているリンクの飛び先ドメイン「ddfzhouyi.com」は、やはりVeriSignグローバルレジストリサービスを使って西部数码(west.cn)という中国の四川州成都市にあるサーバー会社によって登録されています。

どちらのドメインに関しても、所有者の情報はプライバシー保護が掛けられており、閲覧する事はできませんでした。

ドメイン、メールサーバなどは、乗っ取っていない限りは、かなりユルユルで偽装もされていません。身元を隠す気があまり無いようです。

国際的に指名手配されないと、高を括っているのかもしれません。

文字コード・タイムスタンプ

通常、楽天からのメールの文字コードは、japanese(iso-2022-jp)形式で送信されてきますが、詐欺メールではUNICODE(UTF-8)を使用していました。

またメールのタイムスタンプに関しても、楽天では+0900 (JST)から送られてきますが、今回の詐欺メールでは+000というグリニッジ標準時が設定されていました。ちなみに日本のAmazonも(GMT/UTC+0000)のタイムスタンプを使用しています。

対処法

このメールは無視して破棄するだけで構いません

万が一間違えて、ログインフォームにユーザーID(メールアドレス)とパスワードを入力してしまった場合、即時にパスワードを変更して下さい。

カード番号を入力してしまった場合は、カード会社にその旨を伝えて対策を取ってもらってください。

フィッシング詐欺の犯人は、得た認証情報を使って楽天、AmazonなどのECサイト、証券会社、銀行、電子マネーなど、その組み合わせ(ID/パスワード)でログインを試行して悪用する可能性があります。

また入力した情報は、詐欺集団のデータベースに、ログインID(メールアドレス)とパスワードの組み合わせの情報が保存され続けます。

同じパスワードを使い回している場合、全ての登録パスワードを変更する必要があります。

またフォームに入力していない場合でも、サイトを閲覧した事でウィルスやマルウェア、ワームに感染している可能性があります。

スマートホン、パソコン内のウィルスチェックを実施するようにして下さい。

私の身近でも叔父などはフィッシングメールが届くとパニックになって、一年に何度も私のもとに相談の連絡が来ます。

お年寄りだと慌てて入力してしまうケースもあり得ると思います。

不自然なメールが届いたら、まず周りに相談するように話し合っておく必要がありますね。

タカシ

最新記事 by タカシ (全て見る)

- AppleマップがWEBブラウザで利用可能に。ChromeとEdgeでも表示可能(ベータ版) - 2024年7月26日

コメント